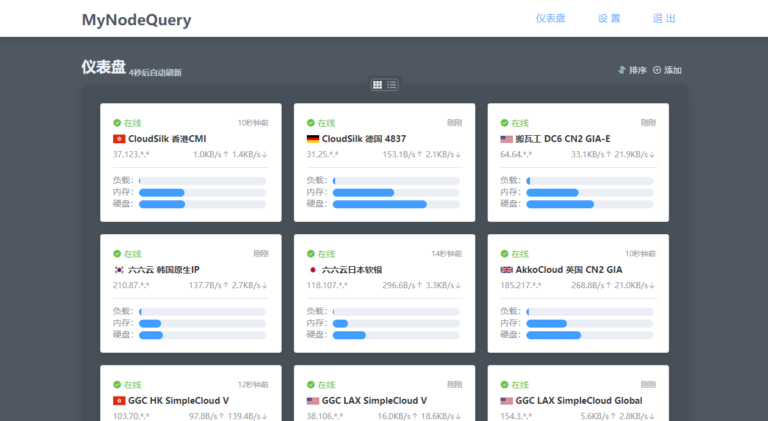

针对DNF(地下城与勇士)游戏Linux服务器的CC攻击防护需求,提出了一套基于端口管理的防护策略,并验证了该策略在其他Linux游戏服务器中的通用性。通过结合Linux防火墙工具与速率限制机制,有效提升了游戏服务器的安全性与稳定性。

firewalld防火墙对dnf效果 其他游戏自己测试

DNF游戏Linux服务器端口CC攻击分析

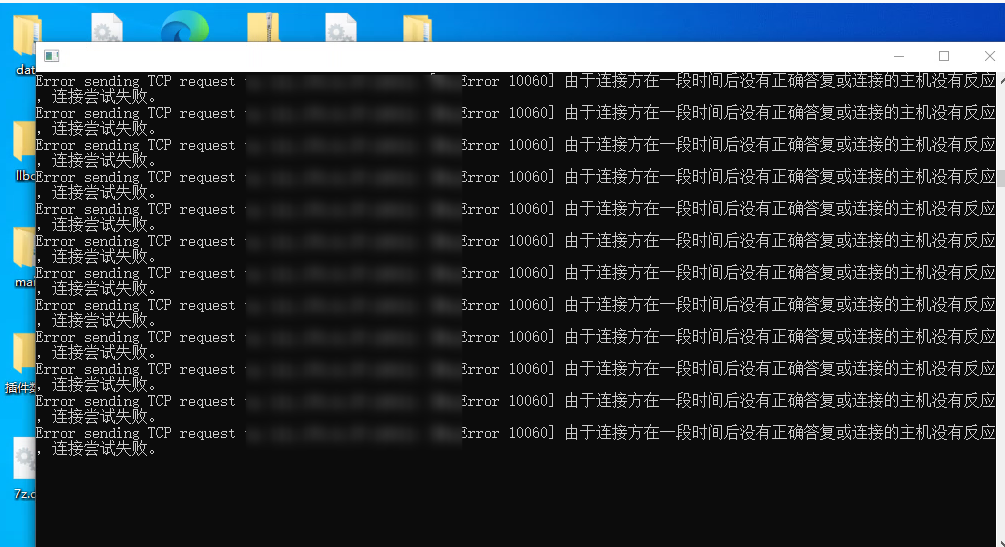

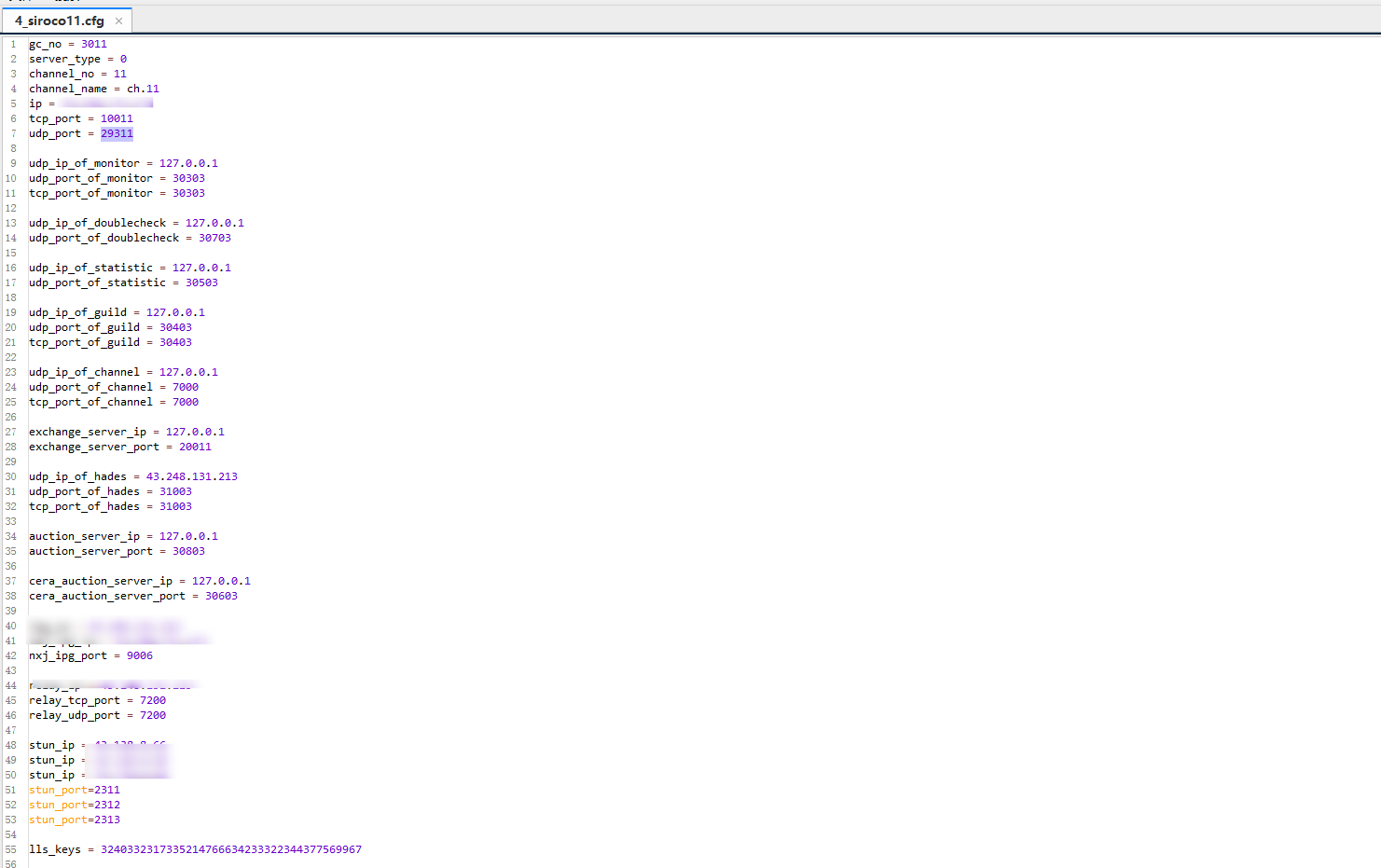

CC攻击通过模拟合法用户请求,消耗服务器资源(如CPU、内存),导致服务瘫痪。在DNF服务器中,攻击者可能针对游戏频道端口(如TCP 10011)或数据传输端口(如udp29311)发起高频请求,干扰正常游戏进程。

Linux服务器CC防护策略设计

基于firewalld的端口管理

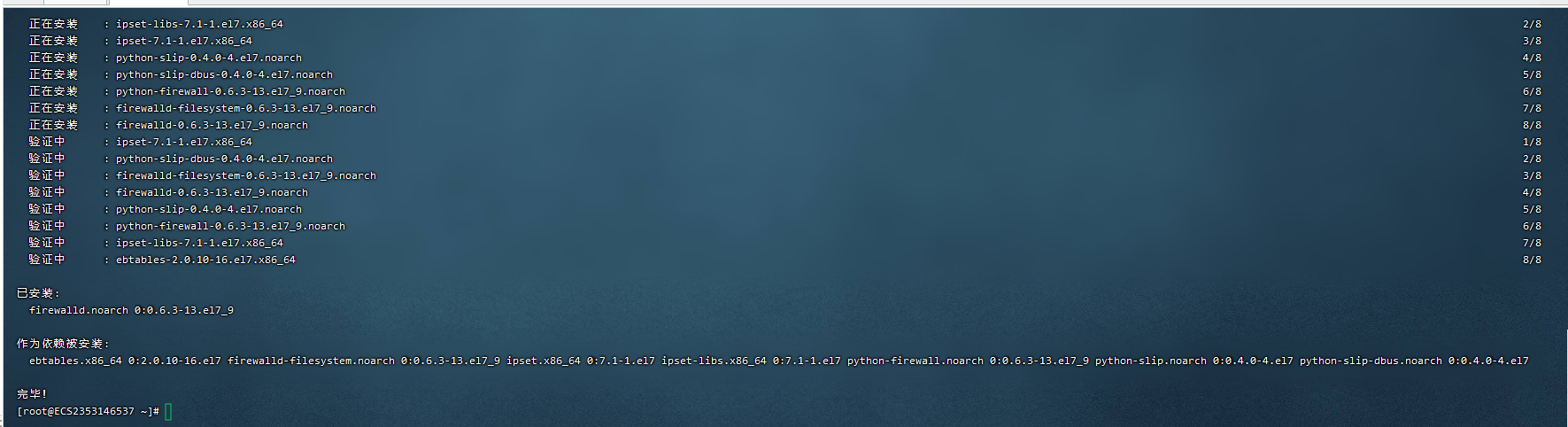

Linux的firewalld防火墙工具通过规则链控制数据包流向,是CC防护的核心。针对DNF服务器,可配置以下规则(服务器CentOS 7 安装firewalld防火墙墙)

1讲解irewalld防火墙 安装 免得有的人不会安装,说用不了

Centos系统安装防火墙命令:

启动防火墙:

关闭防火墙:

Centos7系统irewalld防火墙安装命令:

方案 1:基础版(仅速率限制,100% 可运行)

10011端口CC防护:单IP每秒最多10个TCP请求,超出直接拒绝

重启防火墙:

重载配置:

方案 2:增强版(含日志 + 黑名单,无 burst 参数)

10011端口CC防护:单IP每秒最多10个TCP请求,超出直接拒绝:

2. 创建IP黑名单集合(首次配置)

3. 添加恶意IP到黑名单(替换为实际攻击IP)192.168.1.200是示范ip 你改成攻击服务器的ip

4. 拒绝黑名单IP访问10011端口

firewall-cmd --permanent --zone=public --add-rich-rule 'rule source ipset="cc_blacklist_10011" port port="10011" protocol="tcp" reject'

重启防火墙:

systemctl restart firewalld.service

重载配置:

firewall-cmd --reload

验证规则是否生效

执行以下命令,若输出包含对应规则,说明配置成功:

firewall-cmd --zone=public --list-rich-rules